Um mecanismo de ofuscação de malware totalmente indetectável (FUD) chamado BatCloak está sendo usado para implantar várias cepas de malware desde setembro de 2022, enquanto evita persistentemente a detecção de antivírus.

As amostras concedem aos “agentes de ameaças a capacidade de carregar várias famílias de malware e explorações com facilidade por meio de arquivos em lote altamente ofuscados”, disseram os pesquisadores da Trend Micro.

Cerca de 79,6% do total de 784 artefatos descobertos não têm detecção em todas as soluções de segurança, acrescentou a empresa de segurança cibernética, destacando a capacidade da BatCloak de contornar os mecanismos tradicionais de detecção.

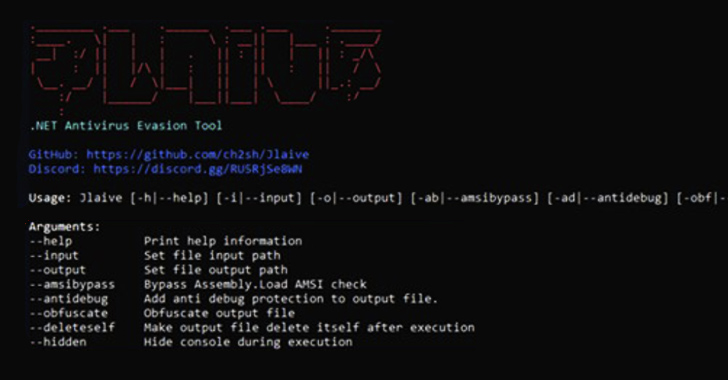

O mecanismo BatCloak forma o ponto crucial de uma ferramenta de criação de arquivos em lote pronta para uso chamada Jlaive, que vem com recursos para contornar a AMSI (Antimalware Scan Interface), bem como compactar e criptografar a carga primária para obter maior evasão de segurança.

A ferramenta de código aberto, embora retirada do ar desde que foi disponibilizada via GitHub e GitLab em setembro de 2022 por um desenvolvedor chamado ch2sh, foi anunciada como um “criptografador EXE para BAT”. Desde então, foi clonado e modificado por outros atores e portado para linguagens como Rust.

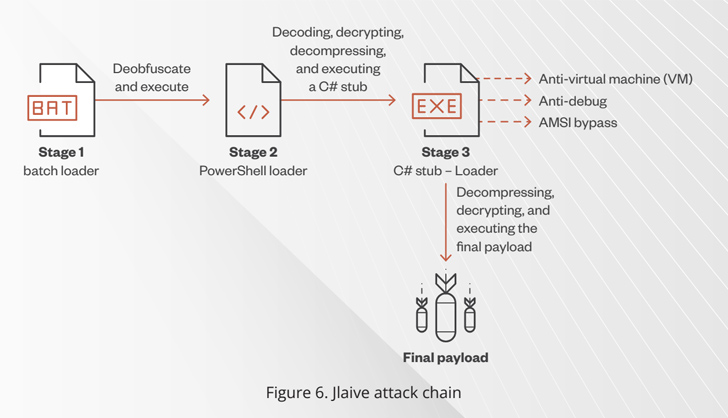

A carga útil final é encapsulada usando três camadas de carregador – um carregador C#, um carregador PowerShell e um carregador em lote – a última das quais atua como um ponto de partida para decodificar e descompactar cada estágio e, finalmente, detonar o malware oculto.

“O carregador de lote contém um carregador PowerShell ofuscado e um binário de stub C# criptografado”, disseram os pesquisadores Peter Girnus e Aliakbar Zahravi. “No final, Jlaive usa BatCloak como um mecanismo de ofuscação de arquivos para ofuscar o carregador de lotes e salvá-lo em um disco.”

Diz-se que BatCloak recebeu inúmeras atualizações e adaptações desde seu surgimento na natureza, sua versão mais recente foi ScrubCrypt, que foi destacada pela primeira vez pela Fortinet FortiGuard Labs em conexão com uma operação de cryptojacking montada pela Gangue 8220.

“A decisão de fazer a transição de uma estrutura de código aberto para um modelo de código fechado, tomada pelo desenvolvedor do ScrubCrypt, pode ser atribuída às realizações de projetos anteriores, como o Jlaive, bem como ao desejo de monetizar o projeto e protegê-lo contra replicação não autorizada”, disseram os pesquisadores.

Além disso, o ScrubCrypt foi projetado para ser interoperável com várias famílias de malware bem conhecidas, como Amadey, AsyncRAT, DarkCrystal RAT, Pure Miner, Quasar RAT, RedLine Stealer, Remcos RAT, SmokeLoader, VenomRAT e Warzone RAT.

“A evolução do BatCloak ressalta a flexibilidade e adaptabilidade desse motor e destaca o desenvolvimento de ofuscadores de lote FUD”, concluíram os pesquisadores. “Isso mostra a presença dessa técnica em todo o cenário de ameaças moderno.”

Fonte: Cybercriminals Using Powerful BatCloak Engine to Make Malware Fully Undetectable (thehackernews.com)

Se você precisa de ajuda para avaliar e/ou elevar o seu nível de segurança, entre em contato com a 4Security, teremos prazer em direcionar um especialista para lhe atender.