A exploração de dia zero de uma falha de segurança de gravidade média agora corrigida no sistema operacional Fortinet FortiOS foi associada a um grupo de hackers chineses suspeitos.

A empresa americana de segurança cibernética Mandiant, que fez a atribuição, disse que o cluster de atividades faz parte de uma campanha mais ampla projetada para implantar backdoors em soluções Fortinet e VMware e manter o acesso persistente aos ambientes das vítimas.

A empresa de inteligência de ameaças e resposta a incidentes de propriedade do Google está rastreando a operação maliciosa sob seu apelido não categorizado UNC3886, descrevendo-a como um ator de ameaças com nexo com a China.

“O UNC3886 é um grupo avançado de espionagem cibernética com capacidades únicas em como eles operam na rede, bem como as ferramentas que utilizam em suas campanhas”, disseram os pesquisadores da Mandiant em uma análise técnica.

“O UNC3886 foi observado visando tecnologias de firewall e virtualização que não têm suporte a EDR. Sua capacidade de manipular o firmware do firewall e explorar um dia zero indica que eles selecionaram um nível mais profundo de compreensão de tais tecnologias.”

Vale a pena notar que o adversário estava anteriormente ligado a outro conjunto de invasões visando servidores VMware ESXi e Linux vCenter como parte de uma campanha de hyperjacking projetada para derrubar backdoors como VIRTUALPITA e VIRTUALPIE.

A mais recente divulgação da Mandiant vem quando a Fortinet revelou que entidades governamentais e grandes organizações foram vítimas de um agente de ameaça não identificado, aproveitando um bug de dia zero no software Fortinet FortiOS para resultar em perda de dados e corrupção de sistemas operacionais e arquivos.

A vulnerabilidade, rastreada como CVE-2022-41328 (pontuação CVSS: 6.5), diz respeito a um bug de travessia de caminho no FortiOS que pode levar à execução arbitrária de código. Foi corrigido pela Fortinet em 7 de março de 2023.

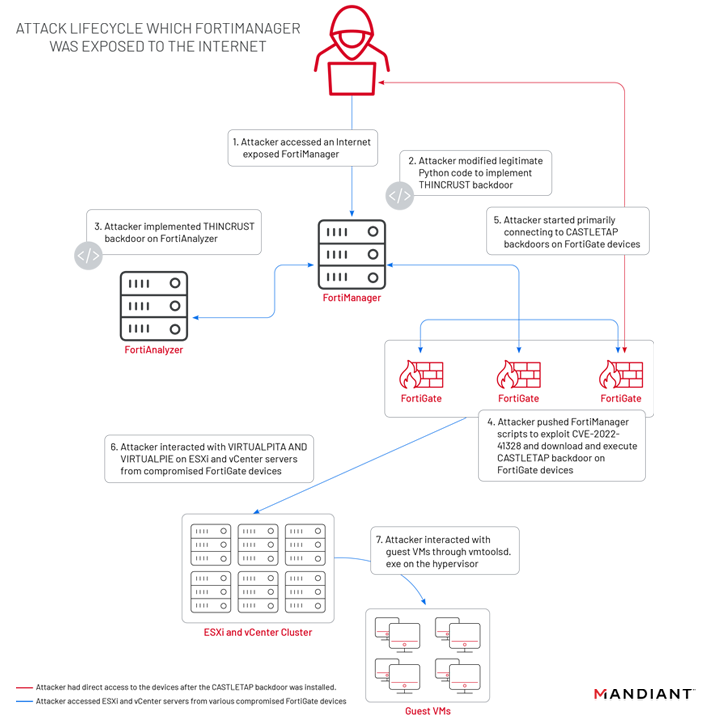

De acordo com a Mandiant, os ataques montados pelo UNC3886 tiveram como alvo os aparelhos FortiGate, FortiManager e FortiAnalyzer da Fortinet para implantar dois implantes diferentes, como THINCRUST e CASTLETAP. Isso, por sua vez, foi possível devido ao fato de que o dispositivo FortiManager foi exposto à internet.

THINCRUST é um backdoor Python capaz de executar comandos arbitrários, bem como ler e gravar de e para arquivos no disco.

A persistência proporcionada pelo THINCRUST é posteriormente aproveitada para fornecer scripts FortiManager que armam a falha de travessia de caminho do FortiOS para substituir arquivos legítimos e modificar imagens de firmware.

Isso inclui uma carga recém-adicionada chamada “/bin/fgfm” (conhecida como CASTLETAP) que se conecta a um servidor controlado pelo ator para aceitar instruções de entrada que permitem executar comandos, buscar cargas úteis e exfiltrar dados do host comprometido.

“Uma vez que o CASTLETAP foi implantado nos firewalls FortiGate, o agente de ameaças se conectou às máquinas ESXi e vCenter”, explicaram os pesquisadores. “O agente de ameaças implantou o VIRTUALPITA e o VIRTUALPIE para estabelecer persistência, permitindo o acesso contínuo aos hipervisores e às máquinas convidadas.”

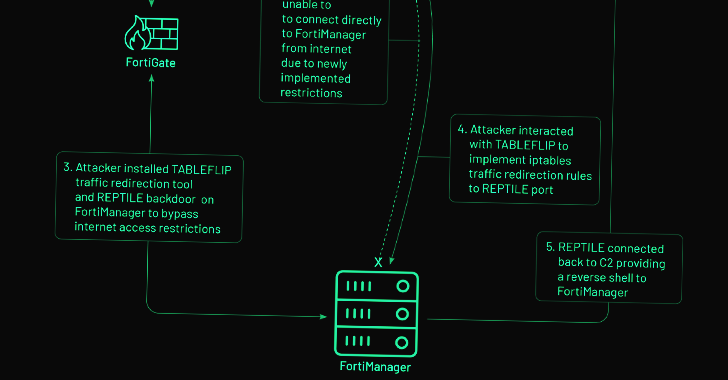

Alternativamente, em dispositivos FortiManager que implementam restrições de acesso à Internet, diz-se que o agente de ameaça girou de um firewall FortiGate comprometido com o CASTLETAP para soltar um backdoor de shell reverso chamado REPTILE (“/bin/klogd”) no sistema de gerenciamento de rede para recuperar o acesso.

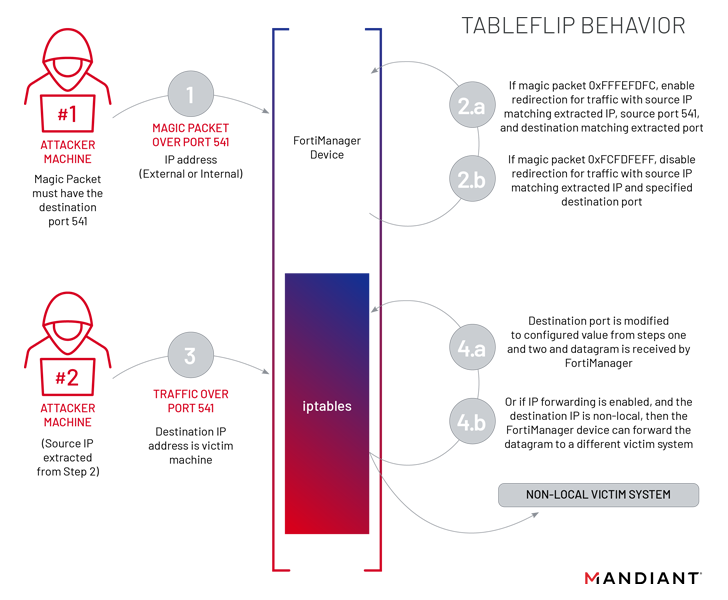

Também empregado pelo UNC3886 nesta fase é um utilitário apelidado de TABLEFLIP, um software de redirecionamento de tráfego de rede para se conectar diretamente ao dispositivo FortiManager, independentemente das regras de lista de controle de acesso (ACL) postas em prática.

Esta está longe de ser a primeira vez que coletivos adversários chineses têm como alvo equipamentos de rede para distribuir malware sob medida, com ataques recentes aproveitando outras vulnerabilidades em dispositivos Fortinet e SonicWall.

A revelação também ocorre quando os agentes de ameaças estão desenvolvendo e implantando exploits mais rápido do que nunca, com até 28 vulnerabilidades exploradas dentro de sete dias após a divulgação pública – um aumento de 12% em relação a 2021 e um aumento de 87% em relação a 2020, de acordo com a Rapid7.

Isso também é significativo, até porque as equipes de hackers alinhadas à China se tornaram “particularmente proficientes” na exploração de vulnerabilidades de dia zero e na implantação de malware personalizado para roubar credenciais de usuários e manter o acesso de longo prazo às redes de destino.

“A atividade […] é mais uma evidência de que os agentes avançados de ameaças de espionagem cibernética estão aproveitando qualquer tecnologia disponível para persistir e atravessar um ambiente alvo, especialmente aquelas tecnologias que não suportam soluções EDR”, disse a Mandiant.

Se você precisa de ajuda para avaliar e/ou elevar o seu nível de segurança, entre em contato com a 4Security, teremos prazer em direcionar um especialista para lhe atender.