O grupo de estado-nação chinês apelidado de Alloy Taurus está usando uma variante Linux de um backdoor chamado PingPux, bem como uma nova ferramenta não documentada de codinome Sword2033.

Isso está de acordo com as descobertas da Palo Alto Networks Unit 42, que descobriu recentes atividades cibernéticas maliciosas realizadas pelo grupo visando a África do Sul e o Nepal.

Alloy Taurus é o apelido temático da constelação atribuído a um agente de ameaças que é conhecido por seus ataques direcionados a empresas de telecomunicações desde pelo menos 2012. Também é rastreado pela Microsoft como Granite Typhoon (anteriormente Gallium).

No mês passado, o adversário foi atribuído a uma campanha chamada Tainted Love, direcionada a provedores de telecomunicações no Oriente Médio como parte de uma operação mais ampla conhecida como Soft Cell.

Recentes ataques de espionagem cibernética montados pela Alloy Taurus também ampliaram sua pegada de vitimologia para incluir instituições financeiras e entidades governamentais.

O PingPull, documentado pela primeira vez pela Unidade 42 em junho de 2022, é um cavalo de Tróia de acesso remoto que emprega o Protocolo de Mensagem de Controle da Internet (ICMP) para comunicações de comando e controle (C2).

O sabor Linux do malware, que foi carregado no VirusTotal em 7 de março de 2023, se orgulha de funcionalidades semelhantes às de sua contraparte do Windows, permitindo que ele execute operações de arquivo e execute comandos arbitrários transmitindo do servidor C2 um único caractere maiúsculo entre A e K e M.

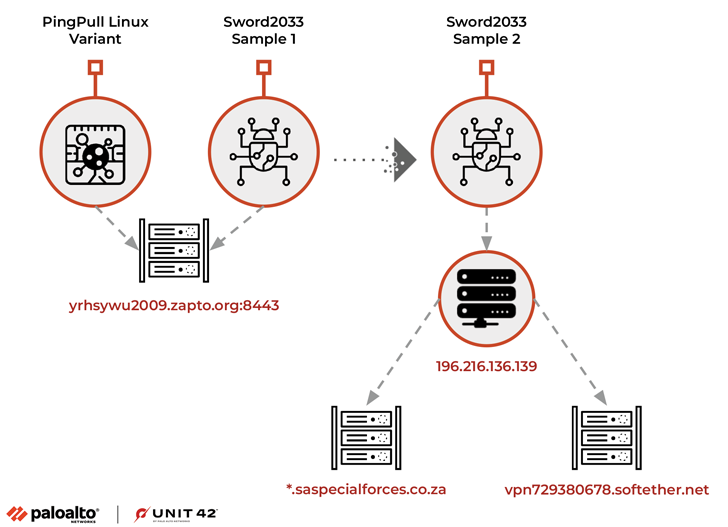

“Após a execução, este exemplo é configurado para se comunicar com o domínio yrhsywu2009.zapto[.] org sobre a porta 8443 para C2”, disse a Unidade 42. “Ele usa uma biblioteca OpenSSL (OpenSSL 0.9.8e) vinculada estaticamente para interagir com o domínio por HTTPS.”

Curiosamente, a análise do PingPull das instruções C2 espelha a do China Chopper, um shell da web amplamente utilizado por atores de ameaças chineses, sugerindo que o agente de ameaças está reaproveitando o código-fonte existente para criar ferramentas personalizadas.

Um exame mais detalhado do domínio acima mencionado também revelou a existência de outro artefato ELF (ou seja, Sword2033) que suporta três funções básicas, incluindo upload e exfiltração de arquivos de e para o sistema e execução de comandos.

Os links do malware para o Alloy Taurus decorrem do fato de que o domínio foi resolvido para um endereço IP que foi previamente identificado como um indicador ativo de comprometimento (IoC) associado a uma campanha de 2021 direcionada a empresas que operam no Sudeste Asiático, Europa e África.

O alvo da África do Sul, de acordo com a empresa de segurança cibernética, ocorre no contexto de o país realizar um exercício naval conjunto de 10 dias com a Rússia e a China no início deste ano.

“A Alloy Taurus continua sendo uma ameaça ativa às telecomunicações, finanças e organizações governamentais em todo o Sudeste Asiático, Europa e África”, disse a Unidade 42.

“A identificação de uma variante Linux do malware PingPux, bem como o uso recente do backdoor Sword2033, sugere que o grupo continua a evoluir suas operações em apoio às suas atividades de espionagem.”

Fonte: Chinese Hackers Spotted Using Linux Variant of PingPull in Targeted Cyberattacks (thehackernews.com)

Se você precisa de ajuda para avaliar e/ou elevar o seu nível de segurança, entre em contato com a 4Security, teremos prazer em direcionar um especialista para lhe atender.